Por Angie Contreras

El siguiente artículo es una serie de reflexiones realizadas a partir de escuchar y buscar respuestas a la curiosidad. Creemos que debemos abordar más el tema y lo seguiremos haciendo.

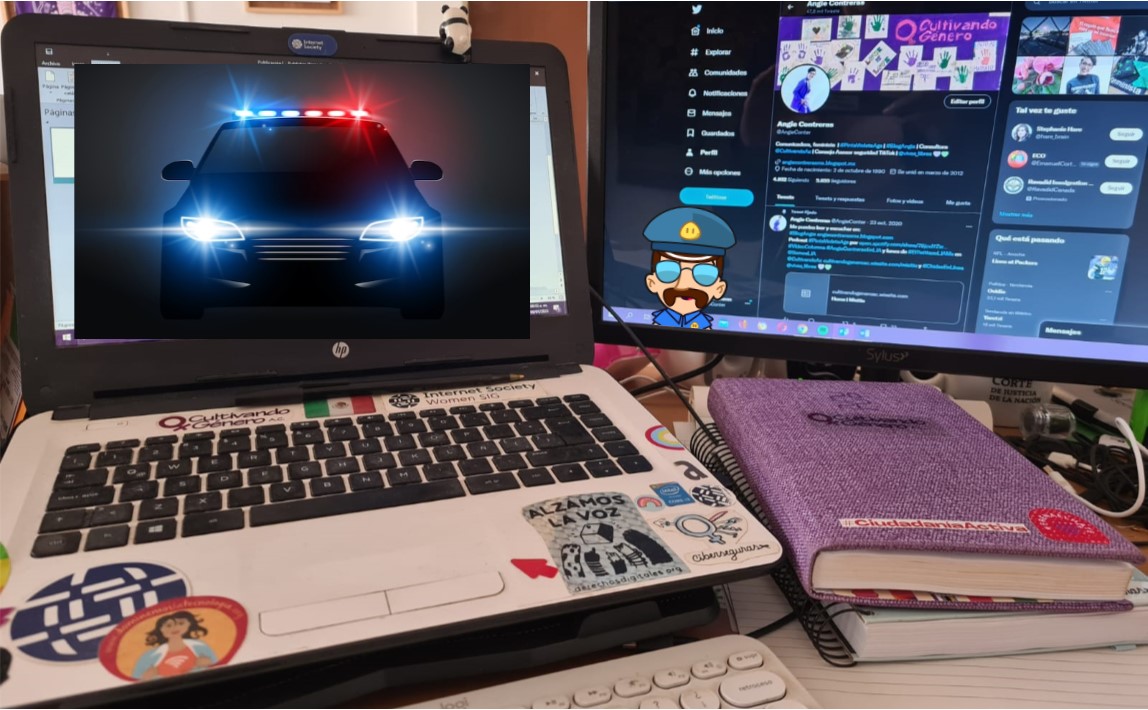

Sabemos que un policía no debería poder registrar tu casa sin una orden, excepto en casos específicos, eso nos queda claro, entonces ¿por qué si pueden navegar para revisar las redes sociales?, en lo digital creemos que los márgenes son más sutiles, imperceptibles, aunque lo que estén haciendo pueda equiparse a meterse a revisar tu recámara sin tu autorización.

¿Podemos equiparar los patrullajes presenciales en vivo y directo a los que se nombran como ciberpatrullajes, patrullajes en internet o en línea?

Desde hace años pensar y hablar de lo digital se convertido en “lo normal”, a todo le queremos agregar lo ciber, lo virtual o lo digital, parece que buscamos crear nuevos tipos, delitos o acciones, pero lejos de crear algo nuevo y más cuando quien hace esas “nuevas” tareas es un cuerpo de Seguridad Pública, se vuelve importante tener las reglas claras, la transparencia y los mecanismos de cómo funciona, para qué y por qué, priorizando siempre los derechos humanos.

Muchos conceptos que tienen que ver con delitos cibernéticos se han mencionado desde hace años cuando las cámaras de videovigilancia se instalaron y se abrieron las áreas de la Policía Cibernética y más reciente la creación de C5i en Aguascalientes, sobre este tema les invito a leer Hipervigilancia y la metáfora de seguridad, pero, hay una palabra que se menciona en repetidas ocasiones: ciberpatrullaje. Seguramente lo han escuchado o leído en los medios de comunicación locales.

Encabezados como Gracias al ciberpatrullaje lograron detener a dos distribuidores de droga, Capturan tras ciberpatrullaje a sujeto con psicotrópicos, y notas de recomendaciones de seguridad en compras en temporadas navideñas, Buen fin, localización de personas desaparecidas, entre muchas más abonan la narrativa del ciberpatrullaje en el estado.

En noviembre del 2022 en la presentación de un Manual de Ciberseguridad para mujeres organizado por el municipio de Aguascalientes el Secretario de Seguridad Pública dijo en el evento de presentación:

“…brindar atención a las integrantes de este sector de la sociedad que lo requiera, además, a través de la unidad de inteligencia cibernética se realizan diversos ciberpatrullajes todos los días, ello con la finalidad de detectar amenazas en el ciberespacio.” Secretario de Seguridad Pública, Mtro. Antonio Martínez Romo (24/11/2022)

Pero, no es necesario el uso de la palabra ciberpatrullaje para hablar de una vigilancia en línea, dentro del plan estatal de seguridad llamado Blindaje Aguascalientes nos dicen que van a realizar patrullajes virtuales.

“Entonces, este plan estratégico forma parte del “blindaje Aguascalientes”, se trabaja de forma coordinada con instituciones educativas, en esto se han ido sumando la guardia nacional, la catorceava zona militar, las corporaciones del estado, municipios, padres de familia, que son los más interesados, la fundación “Paz”, escuelas y estudiantes, y a través del C5 con el programa de “escuela segura” se está patrullando virtualmente todo el ciberespacio para evitar riesgos a niños y adolescentes y advertirlos tanto a ellos como a sus papás de esto.” Secretario General de Gobierno, Florentino Reyes Berlié (12/11/2022)

Con todo esto, me pregunto ¿qué es el ciberpatrullaje?, ¿cómo se realiza?, ¿cuáles son los alcances que tiene?, ¿cómo se da la observación de las personas desde los medios digitales?

Cuando pienso en patrullaje lo primero que me viene a la mente son los operativos barredora (Operativo Barredora en VNSA Arroja a más de 25 Detenidos, Cuatro Detenidos en el Operativo Barredora), una estrategia de seguridad en Aguascalientes que ha consistido en llegar a puntos de alto índice delictivo y como su nombre lo indica, barren con toda persona que aparentemente se ve sospechosa, se encontraba en el lugar, etc., todos los prejuicios sobre los delitos concentrados en una acción, si imaginamos eso pero en lo virtual, entonces tenemos cuentas que están desde las diferentes redes sociales observando el comportamiento de las personas, ¿Quién nos observa?, o dirán como el Presidente AMLO no es espionaje, es inteligencia.

¿será entonces tareas de inteligencia disfrazadas de vigilancia?

¿O vigilancia disfrazada de seguridad?

Wikipedia nos dice que el ciberpatrullaje es una técnica de investigación que se utiliza para detectar delincuentes y organizaciones que cometen fraudes y delitos en Internet, Redes Sociales, y Deep & Dark Web. De forma encubierta y con las herramientas tecnológicas adecuadas se lleva a cabo el monitoreo de las redes, lugares y procesos, así como la identificación de probables responsables de las diferentes conductas delictivas, las cuales se pueden cometer en contra y mediante medios informáticos y electrónicos. https://es.wikipedia.org/wiki/Ciberpatrullaje

Es importante señalar que no sólo podemos encontrar en las declaraciones y acciones la palabra ciberpatrullaje sino también otras como patrullaje virtual pero también datos de fuentes públicas y/o abiertas, esta última es importante recordarla porque la encontraremos más adelante.

La inteligencia de fuentes abiertas (OSINT) “es la práctica que conlleva el uso de un conjunto de técnicas y tecnologías que facilitan la recolección de información que se encuentra disponible públicamente, como pueden ser textos, imágenes, videos, audios, e incluso datos geoespaciales. Recién en el momento que a dicha información se le encuentra una utilidad o propósito, y es asignada a una acción concreta, pasa entonces a convertirse en inteligencia propiamente dicha”. Marco normativo y grises en una discusión que impacta directamente en nuestros derechos humanos.

Carolina Botero en su artículo El monitoreo de redes sociales de Quintero señala “¿Quién no ha usado un buscador de Internet para ver qué sale si pone allí su nombre? Saber lo que dicen de una y querer que lo que se vea allí sea positivo, es una aspiración apenas normal y, como no, es una de las tareas más importantes para un equipo de comunicaciones en cualquier actividad. Por eso empecemos por reconocer que OSINT es una actividad legítima y útil para cualquiera. Pero, ¿cuándo su uso deja de ser monitoreo y pasa a ser vigilancia o acoso o acecho de una persona?” https://www.elespectador.com/opinion/columnistas/carolina-botero-cabrera/el-monitoreo-de-redes-sociales-de-quintero-column/

La reflexión de Botero me recordó cuando en los talleres con las y los chicos de secundaria se les explica los tipos de violencia digital que existen, les decimos que todos en algún momento stalkeamos a alguien, un artista, una cuenta de una institución, al crush, pero hay una delgada línea entre revisar la cuenta para actualizar- recabar información y hacer de esta práctica una actividad recurrente de actualización diaria entonces es un monitoreo y al recabar cierta información entonces podemos vigilar qué hace y cuando no lo hace. Podemos –y debemos- también ponderar, es muy diferente que una persona adolescente busque información a que el estado busque información.

El problema como lo dice Botero no es el uso de, sino para qué se usa “El monitoreo de fuentes abiertas impacta menos derechos -como la privacidad y la libertad de expresión- mientras más amplio es. En la medida en que individualice y persiga a personas concretas deja de ser monitoreo y va tornándose en vigilancia” y esta aclaración es muy importante, no estamos diciendo que este mal o esté bien, la diferencia recae en para quien y sobre quienes se usa una herramienta de monitoreo y vigilancia.

Por lo que el uso del monitoreo debe ser claro, el simple hecho de mencionarlo quiere decir entonces que existen protocolos claros para su uso, la Comisión Interamericana de Derechos Humanos (CIDH) y el Relator especial para la Libertad de Expresión, Edison Lanza, señala “el uso de cualquier programa o sistema de vigilancia en las comunicaciones privadas debe estar establecido de manera clara y precisa en la ley, ser verdaderamente excepcional, y estar limitado en función a lo estrictamente necesario para el cumplimiento de fines imperativos como la investigación de delitos graves definidos en la legislación, y contar con control judicial previo. La vigilancia de las comunicaciones y las injerencias a la privacidad que excedan lo estipulado en la ley, que se orienten a finalidades distintas a las autorizadas por ésta o las que se realicen de manera clandestina deben ser drásticamente sancionadas”, Marco normativo y grises en una discusión que impacta directamente en nuestros derechos humanos

Pero ¿si la información es publicada en redes sociales “públicas” esta debería ser entendida que esta para el acceso, uso y gestión de cualquier persona?, no, la misma CIDH ha establecido que la recolección y por lo tanto su sistematización –organizar la información que se recolecta- de datos expuestos voluntariamente en redes sociales o cualquier otra “también constituye una injerencia en la vida privada de las personas. El hecho de que la persona deje rastros públicos de sus actividades –en internet de manera inevitable- no habilita al Estado a recolectarla sistemáticamente salvo en las circunstancias específicas donde dicha injerencia estuviera justificada” https://observatoriolegislativocele.com/ciberpatrullaje-o-inteligencia/

El caso argentino que nos plantea el artículo del Centro de Estudios en Libertad de Expresión y Acceso a la información (CELE) de la Universidad de Palermo “Marco normativo y grises en una discusión que impacta directamente en nuestros derechos humanos”, señala las confusiones que existen en el uso de los conceptos, señala a su vez que“la vigilancia o patrullaje pareciera ser una facultad inherente a los deberes de las fuerzas policiales y de seguridad, las actividades de inteligencia, como lo mencionamos al principio, requieren autorizaciones específicas y poseen límites para su aplicación con relación a crímenes específicos”

Botero y el CELE lo dicen claramente “es una actividad legítima y útil para cualquiera”, el inconveniente está en cuándo su uso deja de ser monitoreo y pasa a ser vigilancia o acoso o acecho de una persona”, aplicar el dicho “lo que no se ve no existe” no aplica en casos de seguridad pública mucho menos cuando estas acciones son llevadas a un plano digital donde no se acaba de entender cuáles son los límites dentro de marco de derechos humanos.

Las prácticas de patrullaje, videovigilancia, monitoreo, la inteligencia de fuentes abiertas y/o públicas tienen un impacto “silenciador” en las personas.

Al llegar a esta parte entonces me pregunto ¿por qué nos preocupa? Porque hay una delgada línea entre el monitoreo para delitos que afectan socialmente y que nos duelen como la desaparición de una persona, la trata, el abuso sexual de niñas y niños y donde las acciones de vigilancia son necesarias y pero esa delgada línea se convierten en una vigilancia, acoso, monitoreo de las actividades que realiza- realizamos las personas desde Internet y las redes sociales, sobretodo como lo hemos señalado reiteradamente quienes nos dedicamos al activismo, periodismo o política que atenta en nuestros derechos fundamentales, en particular a la libertad de expresión y privacidad, por lo que es necesario que la naturaleza jurídica de la actividad esté claramente establecida.

Revisamos el Reglamento interior de la Secretaría de Seguridad Pública del estado de Aguascalientes, La ley del Sistema Nacional de Seguridad Pública, la Ley del Sistema Estatal de Seguridad Pública de Aguascalientes, el Código Municipal de Aguascalientes y la Ley de Videovigilancia del Estado de Aguascalientes

¿Qué encontramos?,

En el Reglamento interior de la Secretaría de Seguridad Pública del estado de Aguascalientes, en el capítulo IV menciona las funciones y atribuciones de la Dirección General de la Policía Cibernética:

Artículo 29. La Dirección General de Policía Cibernética se encuentra adscrita y subordinada de manera directa a la Subsecretaría, y tiene como objetivo identificar las conductas presuntamente constitutivas de delitos cibernéticos, cometidas a través de la Internet, mediante la búsqueda de datos en fuentes públicas de información que permita la generación de líneas de investigación.

La ley del Sistema Nacional de Seguridad Pública nos habla de las funciones del Centro de Comando, Control, Comunicación, Cómputo y Coordinación –Inteligencia-Tecnología conocido como C5i.

Artículo 110 A.- El C5i es una unidad administrativa adscrita a la Secretaría, que funge como elemento operativo y que tiene por objeto el comando, control, comunicación, cómputo y coordinación en la prevención de hechos delictivos y faltas administrativas, el fortalecimiento a la persecución de los delitos y servicios de atención a la ciudadanía, mediante la modernización y mejora de instrumentos empleados por las distintas corporaciones en la operación policial a través del uso de sistemas informáticos de comunicaciones, video vigilancia y monitoreo en coordinación con las autoridades en materia de seguridad pública, procuración de justicia y servicios de atención ciudadana de los tres órdenes de gobierno, en el ámbito de su competencia.

En el código municipal de Aguascalientes nos encontramos una reforma realizada el 27 de junio de 2022 en su artículo 114 fracción IX:

IX. Realizar investigaciones en el ámbito de su competencia para hacer efectiva la prevención enfocándose en el origen de las conductas antisociales administrativas y del delito, buscando profundizar en dichos fenómenos y con ello realizar la política criminal planteando soluciones y estrategias por medio de la tecnología cibernética, así como de dispositivos electrónicos, mediante el ciberpatrullaje y atención ciudadana, detectar conductas antisociales y delitos cibernéticos, para su investigación, análisis y prevención, dentro del Municipio, en el entendido de que esta información constituye la plataforma sustantiva para la conformación de las bases de datos susceptibles de aprovechamiento en la atención al fenómeno delictivo, la cual estará desagregada por sexo;

Y en la Ley de Videovigilancia del Estado de Aguascalientes en el Capítulo 1 nos habla de:

ARTÍCULO 1.- La presente Ley es de orden público, interés social y observancia general en el Estado de Aguascalientes, tiene por objeto regular la ubicación, instalación, utilización y operación de videocámaras y sistemas de video vigilancia para grabar y/o captar imágenes con o sin sonido en lugares públicos o en lugares privados de acceso público, así como su posterior tratamiento de manera exclusiva por las instituciones de seguridad pública estatal y municipales, o bien por otras autoridades, en los inmuebles a su disposición o por Prestadores del Servicio de Seguridad Privada.

¿Cómo se realizan los ciberpatrullaje?, y si están recabando información de fuentes abiertas como lo dice el artículo 29 del Reglamento interior de la Secretaría de Seguridad Pública del estado de Aguascalientes ¿cómo las están realizando?

Claro que vale la pena preguntar entonces ¿qué están y cómo lo están haciendo?, si bien las leyes y reglamentos que revisamos poco nos dicen sobre el tema, los actores públicos encargados de la seguridad de Aguascalientes han mencionado la palabra ciberpatrullaje o patrullaje virtual y reiteradamente hemos visto notas en medios de comunicación como ya lo señalamos anteriormente.

Se imaginan a las personas de la policía cibernética usando sus redes sociales para “patrullar”, pudiera ser una forma, pero eso tampoco quiere decir que sea lo correcto y si no lo hacen desde el monitoreo con el ojo humano entonces ¿cómo lo hacen?, ¿usan algún software para esa tarea?, ¿recuerdan Pegasus?

Les invito a leer Gobierno espía y Ejercito espía

Es necesario y urgente tener mejores mecanismos de transparencia, la policía es un mando civil que busca estar en contacto con la ciudadanía que “confíen en ella” –han visto los slogan y publicidad de una policía cercana- entonces tener claridad en qué hacen y cómo lo hacen es importante.

La creación de protocolos con enfoque en derechos humanos se vuelve importante y urgente, no dudamos de la necesidad de mejorar los mecanismos de seguridad para todas las personas, pero estas acciones no pueden estar por encima de los derechos humanos.

El CELE analizó el Protocolo Argentino y señaló “nos preocupa la falta de normativa clara para encuadrar este tipo de actividades al interior del Ministerio de Seguridad y la falta de claridad en torno a la supervisión de estas tareas. Preocupa, a su vez, la falta de transparencia en cuanto a los sistemas utilizados, los medios para llevar adelante estas tareas y la seguridad de los datos recabados. Finalmente, preocupa también la falta de proporcionalidad con la que las fuerzas de seguridad están actuando en la investigación y detención de algunas personas a raíz de lo que comentan en redes sociales, y el uso forzado de tipos penales como el de amenazas (artículo 149 bis CPN) o de intimidación pública (artículo 211 CPN), que no fueron pensados a estos efectos”

¿Por qué nos preocupa?, en contextos sociales como en el que vivimos actualmente el uso de herramientas digitales puede usarse para la vulneración de derechos como la libertad de expresión, de asociación, el acceso a la tecnología, privacidad contra activistas, periodistas, o grupos políticos contrarios al grupo en el poder.

Hablamos mucho de la violencia digital, esta también es una forma de violencia que viene del estado, una que no vemos por qué lo virtual sigue siendo algo muy efímero pero la autocensura, el cuidar lo publicas, las fotos que subes, a que le das like y que compartes es real.

¿Quién vigila a quién?

Una respuesta en “Ciberpatrullaje: ¿inteligencia, vigilancia o la metáfora de seguridad?”

Me parece interesante como lo plantea, pero también hay algo curioso que tal vez como sociedad no hemos entendido. Cuando alguien publica en “su” red social (¿eso es público o privado?) por que esta en la red pública en una empresa privada que lo que quiere es recopilar datos para venderlos (Empresas como Facebook, X, etc) o estamos poniendo datos para hacernos publicidad?.

Solo cuando las instituciones o empresas expresan explícitamente que los datos que introduzca serán tratados como confidenciales y aun así con ordenes judiciales están obligados a informar de esos datos confidenciales.

Entonces eso que el ciber patrullaje entre hasta mi recamara seria que yo puse mi recamara con puros cristales transparentes a la vista de todo el que pase por la calle. En ese aspecto yo mismo vulnere mi información confidencial, al publicar ciertos datos al subir ciertas fotos eso es lo que vulnera nuestra privacidad.

O salimos a la calle con nuestra información expuesta (a la vista de todos) por que ahí si resguardamos y en redes o internet lo dejamos expuesto o a que empresas hagan lo que quieran (letras pequeñas de todas las redes sociales).